Space

auf meiner Schweizer Tastatur kann ich das ~ nicht eingeben.

aber die Tasten kombination funktioniert gut unter VI

Ctrl + Shift + u gedruckt halten und dann noch u7E ctrl+shift los lassen

0 Commentsmeldung an server root als email weiterleiten

viele arbeiten am Server verursachen meldungen welche an root gesendet werden.

Praktisch ist es diese direkt als Email zu erhalten

Erstelle im Home-Verzeichnis von root eine Datei .forward

In die Datei schreibst du die Email, an welche weitergeleitet werden soll.

ADMIN-Tipp: Der Server stellt sich taub

Ping ist nützlich, manchmal allerdings für die Falschen: Auch Hacker können davon profitieren, auf so einfache Weise zu ermitteln, hinter welcher IP-Adresse sich aktive Systeme verbergen. Außerdem erlaubt die ICMP-Antwort auf einen Ping-Request Rückschlüsse auf das antwortende Betriebssystem, das manche Felder wie TTL oder Window Size auf charakteristische Weise füllt. Und schließlich kann man durch eine Überflutung mit ICMP-Requests auch zumindest das Netzwerkinterface lahmlegen. Daher mag es in manchen Fällen angezeigt sein, auf Ping-Anfragen gar nicht zu reagieren. Unter Linux bekommt man das am einfachsten als Root-User mit dem Befehl "sysctl" hin, mit dem man Kernel-Parameter zur Laufzeit ändern kann:

sysctl -w net.ipv4.icmp_echo_ignore_all=1

Danach ignoriert der Linux-Rechner, auf dem dieses Kommando lief, alle Ping-Anfragen. Überlegt man es sich später anders oder möchte Ping auch nur temporär wieder einschalten, hilft:

sysctl -w net.ipv4.icmp_echo_ignore_all=0

Wer Ping-Antworten prinzipiell erlauben möchte, sich aber trotzdem gegen das Ping-Flooding schützen will, der kann die Antwortrate begrenzen:

sysctl -w net.ipv4.icmp_echoreply_rate=10

Auf diese Weise wird eine Überlastung des Servers vermieden, ohne dass man sich ganz und gar von Ping verabschieden muss.

Quelle/Source:

Admin Magazin

http://www.admin-magazin.de/News/Tipps/ADMIN-Tipp-Der-Server-stellt-sich-taub

0 Comments

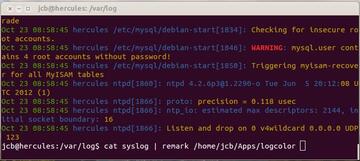

ADMIN-Tipp: Kolorierte Logs

Das Tool heißt remark und es färbt jeden Text anhand Regulärer Ausdrücke ein. Wie das geht illustrieren gleich ein paar Beispiele, es gibt jedenfalls kaum Grenzen: Alles, was sich in eine Regel auf der Grundlage eines Textmusters fassen lässt, taugt, um dem Text einen bunten Anstrich zu verleihen.

Zuerst aber muss man das Tool selber installieren. Zum Ubuntu-Repository gehört es leider schon mal nicht, aber mit

$ wget http://savannah.nongnu.org/download/regex-markup/regex-markup_0.10.0-1_amd64.deb

besorgt man sich ein Debian-Paket. Wenn das nicht passt, ist auch ein RPM-Paket oder der Quelltext zum Kompilieren erhältlich:

$ wget http://savannah.nongnu.org/download/regex-markup/regex-markup-0.10.0.tar.gz

Aufgerufen wird das Kommando prinzipiell mit

Kommando [arg1, arg2, ...] | remark Pfad/zum/Regelsatz

Hinter Regelsatz verbirgt sich ein Konfigurationsfile, dass die Regulären Ausdrücke enthält, die bestimmen, was wie eingefärbt werden soll. Im einfachsten Fall sähe das etwa so aus:

include "common" /WARNING/ red

Das inkludierte "common" enthält ein paar Definitionen für Special Character Sequences zur Farbwahl in ANSI-Terminals wie

style red { pre "\E[31m" post "\E[39m" }

Damit kann man zusammen mit den regulären Ausdrücken bequem Farbnamen statt der kryptischen Befehlsfolgen verwenden.

Nun wird schon das Wort "Warning" rot hervorgehoben. Das muss aber nicht alles sein. Nehmen wir an, wir wollten im Syslog den Zeitstempel zusätzlich grün absetzen. Dann ergänzen wir:

/^[A-Za-z]{3}\s[0-9]{2}\s([0-9]{2}:)+[0-9]{2}/ green

(Seltsamerweise funktionierte hier \d nicht, so dass man etwas umständlicher [0-9] schreiben muss.)

Noch feiner kann man die Farben abstufen, wenn man Reguläre Ausdrücke mit Subausrücken konstruiert, denen man dann jeweils verschiedene Farben zuweist. Beispielsweise könnte man den Zeitstempel grün, Host- und Kommandonamen bis zum ersten Doppelpunkt in der Syslogzeile blau und den Rest gelb erscheinen lassen, während "Warning" weiter rot hervorgehoben wird. Dafür ändert man den zweiten Regulären Ausruck in:

/(^[A-Za-z]{3}\s[0-9]{2}\s[0-9]{2}:[0-9]{2}:[0-9]{2})(\s.*?:)(.*$)/ {

default

1 green

2 blue

3 yellow

break

}

Auf alles wird der Default-Style angewendet, es sei denn, der Reguläre Ausdruck greift. Dessen durchnummerierten Subausdrücken in den runden Klammern entsprechen die aufgeführten Farben. Das break sorgt dafür, dass die RegEx-Auswertung abgebrochen wird, wenn die vorstehenden Bedingungen erfüllt sind. Das ist etwas performanter.

Kolorieren kann man nicht nur Texte wie in Logfiles, sondern auch die Ausgaben von Kommandos wie ping, lsof oder netstat. Dafür lässt sich die Pipe mit dem remark-Befehl am besten in einem Shell-Alias speichern. Da ein Regelsatz beliebig viele Reguläre Ausdrücke jeweils mit Subausdrücken enthalten kann und jedem Subausdruck eine andere Farbe oder ein anderer Schriftschnitt (wie bold) zuordenbar ist, geht mit entsprechendem Fleiß praktisch alles. Nur: Wenn jedes dritte Zeichen eine andere Farbe hat, ist alles auch wieder so unübersichtlich wie in der Bleiwüste.

Source/Quelle: Admin Magazin http://www.admin-magazin.de/News/Tipps/ADMIN-Tipp-Kolorierte-Logs

0 Comments

ADMIN-Tipp: Traceroute mit TCP

Gelegentlich liest man in Anleitungen zum sicheren Betrieb von Servern, es sei ratsam, etwa die ICMP-Antworten auszuschalten, um den Rechner nicht per Ping auffindbar zu machen. Das ist nur scheinbare Security, denn zielstrebige Hacker würden ihn in jedem Fall auch so entdecken.

Das Abschalten von Kontrollpaketen an Rechnern und Routern führt aber dazu, dass gewohnte Tools auf einmal nicht mehr funktionieren wie erwartet. Neben Ping betrifft das beispielsweise Traceroute, das den Netzwerkpfad zwischen zwei Rechnern ermittelt und ausgibt. Das Ergebnis sieht dann so aus:

$ traceroute zbigz.com traceroute to zbigz.com (78.46.79.201), 30 hops max, 60 byte packets ... 7 gw-hetzner.init7.net (77.109.135.102) 12.395 ms 12.395 ms 12.474 ms 8 hos-bb2.juniper2.rz12.hetzner.de (213.239.240.156) 15.325 ms 15.330 ms 15.352 ms 9 hos-tr3.ex3k3.rz12.hetzner.de (213.239.228.196) 16.568 ms hos-tr4.ex3k3.rz12.hetzner.de (213.239.228.228) 18.166 ms 17.972 ms 10 * * * 11 * * * 12 * * *

Beim zehnten "Hop" ist also Schluss und die weitere Strecke bleibt im Dunkeln. Abhilfe schafft unter Linux die Option "-T" des Traceroute-Kommandos. Statt ICMP-ECHO- schickt der Befehl nun TCP-SYN-Pakete, die im Normalfall selbst von restriktiven Firewalls durchgelassen werden müssen. Traceroute muss nun allerdings mit Root-Rechten aufgerufen werden:

# traceroute -T zbigz.com ... 7 gw-hetzner.init7.net (77.109.135.102) 13.033 ms 12.316 ms 12.371 ms 8 hos-bb2.juniper2.rz12.hetzner.de (213.239.240.156) 15.013 ms 15.032 ms 14.934 ms 9 hos-tr4.ex3k3.rz12.hetzner.de (213.239.228.228) 17.116 ms 17.129 ms hos-tr3.ex3k3.rz12.hetzner.de (213.239.228.196) 17.258 ms 10 static.201.79.46.78.clients.your-server.de (78.46.79.201) 15.120 ms 15.182 ms 15.048 ms

Auf BSD-Systemen und Mac OS X lautet der passende Aufruf "traceroute -P TCP". Alternativ gibt es auch ein eigenständiges Programm namens "tcptraceroute", das sich auf die Aufgabe spezialisiert hat.

Quelle: admin Magazin

0 Comments- Anker 575 USB-C Docking Station (13-in-1), 85W für Laptops

- Perfect Server Hardware for Virtualization | Proxmox | pve-05

- Pioneer Blu-Ray/BD/DVD/CD Reader/writer USB 3.0 BDR-XD07TB | WORKS OK with Debian 11

- NOT WORKING WITH DEBIAN 11 | Dockingstation | IcyBox 14-in-1 USB Type-C | IB-DK2262AC

- How to remove systemd services

- Laptop | Lenovo | Thinkpad E15 Gen3 AMD

- Laptop | Lenovo | LENOVO-IDEA IdeaPad 3 15IGL05 Notebook (15.6 ", 128 GB SSD, Business Black)

- D. Klimo | Kent monoblocks

- TTN Mapper

- LILYGO TTGO T-Beam V1.1 ESP32 LoRa 868Mhz GPS 18650 Board

- LILYGO® TTGO T-Beam 868MHz -> The Things Network (TTN/TTS) -> Karte | Infos und Video bei Alex (www.aeq-web.com)

- Kabelfarben 3.3V, 5V, 12V, 230V | Durchmesser

- 01 Digi-Bee Stand01 Wetter

- Solar Panel | 6V 3W Solar Panel JY D145x145

- TTGO LoRa32 V2.1_1.6 version 433/868/915Mhz ESP32 LoRa OLED 0.96 Inch SD Card Bluetooth WIFI wireless Module ESP-32 SMA

- -pve-04 | Disk SSD and HDD

- DISK SSD | 1 TB | Samsung SSD 870 EVO 1TB - 1TB

- NanoVNA V2

- CubeSat | antennas |

- KoZo_GS3_433MHz

- tinyGS - shortcut what it means

- TinyGS Telegram community | published Links

- Wolfgang W. Osterhage (Springer Verlag Sachbuch 2021): Die Geschichte der Raumfahrt | (gefundene Fehler)

- ucs Univention some commands

- SMA-Stecker / SMA-Buchse

Verschiedene Softwareprodukte von Spotfire sind angreifbar. In aktuellen Versionen haben die Entwickler zwei kritische Schwachstellen geschlossen.

Verschiedene Softwareprodukte von Spotfire sind angreifbar. In aktuellen Versionen haben die Entwickler zwei kritische Schwachstellen geschlossen.

Es sind wichtige Sicherheitsupdates für unter anderem IBM Java Runtime erschienen.

Es sind wichtige Sicherheitsupdates für unter anderem IBM Java Runtime erschienen.